Steuerung von physischer Identität und Zugang meistert die größten Herausforderungen des Rechenzentrums.

Für diese sensible Infrastruktur kann nur eine konvergierte Lösung aus Cyber/IT, physischer Sicherheit und OT kritischen, gemessenen Schutz bieten.

Rechenzentren sind die Kronjuwelen eines Unternehmens. Im Zuge der digitalen Transformation von Unternehmen und dem Anstieg des globalen IP-Verkehrs sind Rechenzentren zum operativen Nervenzentrum einer Organisation geworden. Es handelt sich um eine kritische Infrastruktur-Umgebung, die hochgradig geschützt werden muss – und die eine dreidimensionale GRC- (Governance Risk Compliance) und Sicherheitsstrategie erfordert, die sich über die Bereiche Cyber/IT, physische Sicherheit und OT erstreckt.

Rechenzentren sind komplexe Umgebungen, die mehr als nur Systeme und Technologien beherbergen und als solche auch Teil der Kostenstelle eines Unternehmens sind. Wenn ein Server beschädigt oder Teil einer böswilligen Bedrohung oder Cyber-Übernahme durch einen Außenstehenden oder Insider ist, kann dies verheerende Verluste bei der Geschäftskontinuität, für den Ruf des Unternehmens und sogar der laufenden Rentabilität bedeuten. Verstöße oder andere Kompromittierungen des Rechenzentrums könnten ebenfalls drastische Konsequenzen für das Geschäft verursachen, in Form von erheblichen Bußgeldern oder finanziellen Schäden.

Die Überwachung der Zugangsberechtigung (und die Festlegung des genauen Umfangs) mittels eines umfassenden und automatisierten Identitäts-, Zugangs- und Besuchermanagements ist eine Kernkomponente einer effektiven Rechenzentrumssicherheit. Unternehmen haben verschiedene Mitarbeiter, Auftragnehmer, Besucher und sogar Familien und Pressevertreter, die den Bereich betreten. Jeder muss genau nachverfolgt und in einem Verlaufsprotokoll berücksichtigt werden, das Compliance-Anforderungen und regulatorischen Comliance-Anforderungen entspricht. Wenn unterschiedliche Systeme und manuelle Methoden verwendet werden, um Identifizierungen und Arbeitsbenachrichtigungen bereitzustellen, wird der Prozess zeitaufwändig und fehleranfällig. Dies kann auch dazu führen, dass Zugangsdaten über den vorgesehenen Zeitraum hinaus vorhanden sind, was zusätzliche potenzielle Sicherheitsrisiken und Kompromittierungen mit sich bringt.

Lösungen von Alert Enterprise

Die Rechenzentren von heute sind operative Nervenzentren, die in hohem Maße geschützt werden müssen – und eine dreidimensionale GRC (Governance Risk Compliance) und Sicherheitsstrategie erfordern, die sich über Cyber/IT, physische Sicherheit und OT-Umgebungen erstreckt.

Wir verbinden die einzelnen Punkte.

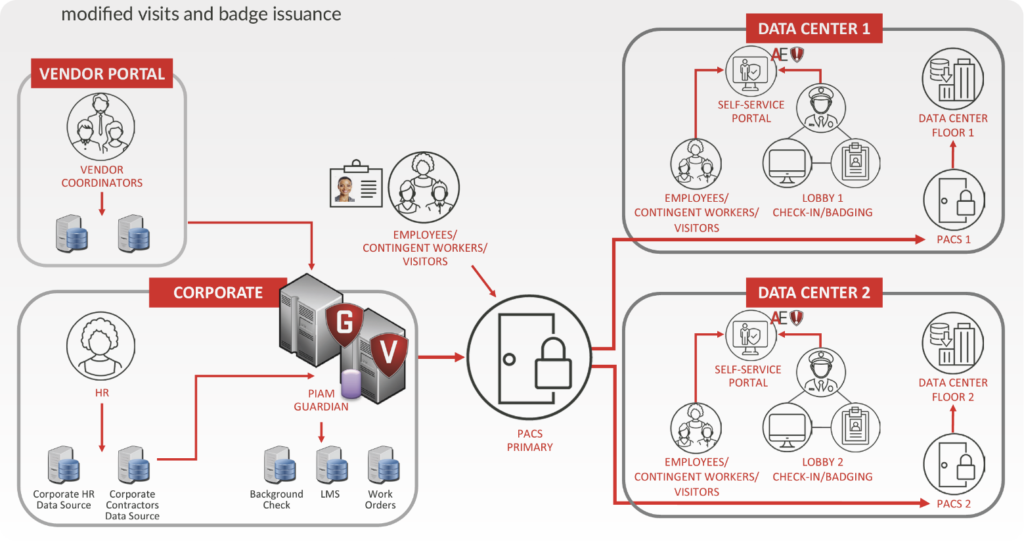

Mit der konvergierten Sicherheitsplattform von Alert Enterprise können Besuche im Rechenzentrum und temporärer Zugang je nach Dauer und Art der Arbeit konfiguriert werden. Self-Service-Portale für Manager, Bereichsverantwortliche und Auftragnehmer reduzieren den Aufwand für das Sicherheitspersonal. Und die Echtzeit-Integration mit HR-/Learning-Management-Systemen und Auftragnehmer-Datenbanken ist eine zusätzliche Unterstützung für automatisierte Sicherheitsrichtlinien und -workflows.

Sicherer mit Ihren vorhandenen Systemen.

Dem jährlichen Cybersecurity Report 2018 von Cisco zufolge, ist fast die Hälfte des Sicherheitsrisikos, dem Organisationen gegenüber stehen, darauf zurückzuführen, dass sie mehrere Anbieter und Produkte haben.

Sicherheitskonvergenz ist die Antwort: integrierte, automatisierte und universelle digitale Identitäten, die in Systemen für IT, physische Sicherheit und OT eingesetzt werden. Dreidimensionale Lösungen für GRC und Sicherheit identifizieren und reduzieren Risiken, schließen Sicherheitslücken und setzen Regeln, Richtlinien und Prozesse im gesamten Unternehmen aktiv durch.

Anstatt sich auf verschiedene Systeme und Prozesse zu verlassen, um den Zugang einzureichen, zu überwachen und zu genehmigen, geschieht alles zusammen mit einer konvergierten Lösung, bei der alle Bewegungen, der Zugang und der Ausgang protokolliert und nachverfolgt werden.

Sicherheitslösungen für Rechenzentren müssen übergangslos alle Kategorien von Identitäten verwalten, einschließlich Mitarbeitenden, Auftragnehmern, Lieferanten und Besuchern. Ebenso wie eine Besuchermanagementlösung, die auf Daten und Informationen gestützt ist, zur Verfolgung von Besonderheiten der gesamten Bevölkerung. Mit Alert Enterprise können Unternehmen in allen ihren Rechenzentren einen Standardsatz von Sicherheitsrichtlinien anwenden, um zu gewährleisten, dass alle Daten sicher sind und die unternehmensweite operative Integrität gewahrt bleibt.

Die in die physischen Zugangskontrollsysteme (PACS) vorab integrierte Software für Besuchermanagement weitet die gleiche Schutzebene auf Besucher aus, indem die Genehmigung von Anfragen erzwungen wird, bevor der Zugang über die Workflow-Engine der Unternehmensklasse gewährt wird. Hinzu kommt die Tatsache, dass die Plattformen jetzt mit KI-gestützter Identity Intelligence-Technology integriert sind – und Benutzer vor der Bereitstellung von Zugriffsrechten eine Risikoanalyse durchführen können, um sich proaktiv vor Insider-Bedrohungen zu schützen.

- Massen-Upload und Verwaltung von mehreren Zugangsanfragen

- Verwalten Sie Veranstaltungsanfragen von Gruppen und wiederkehrende Besucherüberprüfungen für Presse, Familie oder Veranstaltungen

- Setzen Sie den Zugang bei einem Notfall oder Fall eines Sicherheitsproblems außer Kraft

- Überprüfbare Sicherheitszugangsprozesse

- Berichterstattungsprozesse zwecks regulatorischer Compliance

- Detaillierte Ausnahmeberichte identifizieren Diskrepanzen zwischen PIAM und PACS durch Kennzeichnung und Hervorhebung von Ereignissen

- Lieferantenzugriff für Arbeitsauftragsbenachrichtigungen

- Schulungsvalidierung durch Integration mit LMS, bevor der Zugang genehmigt wird

Was Rechenzentren benötigen.

Die Plattform von Alert Enterprise ermöglicht es Rechenzentren zu automatisieren und genau zu kontrollieren, wer Zugang auf welche kritischen Ressourcen hat. Zu den Vorteilen gehören:

- Einreichung und Registrierung von Self-Service-Anfragen für Auftragnehmer, Anbieter und Besucher

- Verbesserte Sicherheit durch Nachverfolgung aller Zugangsanfragen und Genehmigungen in einem zentralen System

- Automatisierte Richtliniendurchsetzung für Schulung und Zertifizierung mit direkter Integration in Lernmanagementsysteme

- Vorab-integrierte physische Zugangskontrollsysteme (PACS) zur Bereitstellung von temporären Zugangskarten oder Badges mit vorab zugewiesenem Ablaufdatum und der Möglichkeit, die im Rechenzentrum betretenen Orte zu nachzuverfolgen

Wir verbinden die einzelnen Punkte.

Die Vorteile von automatisierten und konvergierten Badging- und Zugangslösungen für Rechenzentren liegen auf der Hand:

- Eine zentrale Anlaufstelle für Gruppenbesucherregistrierung, Genehmigungen und Bereitstellung auf Anfrage zu Zugangskontrollen

- Automatisierung der Besucherregistrierung für Konferenzen/Veranstaltungen

- Fähigkeit zum Hochladen einzelner Dateien, die Tausende von Besuchern enthalten

- Eine Schnittstelle für einfache Registrierungen, Check-ins, Check-outs, geänderte Besuche und Badge-Ausgabe

Der Alert Enterprise Unterschied.

Alert Enterprise bietet die folgenden Vorteile und Funktionen für Rechenzentren und andere vertikale Märkte:

- Eine gemeinsame digitale Identität, die Lücken zwischen logischen und physischen Disziplinen schließt

- Die Fähigkeit, physische Zugangsrechte basierend auf bestimmten Faktoren wie Standort, Beschäftigungsstatus, Bedrohungsgrad und Compliance-Status zuzuordnen und zu automatisieren

- Automatisiertes Onboarding und Offboarding mit elektronischer Anfrage und Genehmigung

- Zentralisierte Plattform für physische Zugangsregistrierung, Self-Service-Check-in, Zugangsüberprüfung und Autorisierungstickets

- Zuverlässige Tools für Berichterstattung und Audits vereinfachen die Überprüfung von physischen Zugangsidentitäten, Zugangszuweisungen und damit verbundenen Ereignissen zusätzlich zu automatisierten Antworten

- Ermöglicht der physischen Sicherheit die Neuzuweisung und Neuausrichtung von internen Personalressourcen und bis zu einem gewissen Grad den Ausschluss von externen Personalressourcen für die manuelle Identitätszugangsverwaltung

- Lässt sich in mehrere PACS (vorhandene und zukünftige) integrieren und ermöglicht es der Organisation, kostspielige Standardisierung der physischen Infrastruktur und Software hinauszuzögern

Transformation, wir kommen.

Stellen Sie sich einmal vor, dass Sie bald die neueste Sicherheitsautomatisierung nutzen könnten. Bereit?