Der Schutz moderner Unternehmen wird tendenziell zu einer Aufgabe des Schutzes vor digitalen Bedrohungen – und das aus gutem Grund. Der Studie „Cost of Data Breach“ des Ponemon Institute aus dem Jahr 2021 zufolge, haben die durchschnittlichen Kosten eines Datenverstoßes in den Vereinigten Staaten mit 4,24 Millionen US-Dollar einen neuen Höchststand erreicht – ein Anstieg um 10 % gegenüber dem Vorjahr.

Aber bevor Sie physische Sicherheitsbedenken für immer abschreiben: Die Studie ergab auch, dass 9 % der Vorfälle auf einen physischen Sicherheitsverstoß zurückzuführen waren. Und Server sind letztlich physische Güter, die irgendwo aufbewahrt werden müssen – wobei es auch immer einen Schlüssel geben wird.

Ob digital oder physisch, durch Sicherheitsereignisse verlieren Sie Zeit, Geld und was vielleicht das Schlimmst ist, das Vertrauen Ihrer Kunden. Das stärkste Sicherheitsniveau berücksichtigt alle möglichen Aspekte, einschließlich der physischen Infrastruktur.

Sehen wir uns einige häufig übersehene Bereiche an, die unnötige Risiken für Ihre Organisation einführen könnten.

Silos gibt es in der cyber-physischen Welt zuhauf.

Ganz gleich, ob Sie in einer intelligenten Fabrik arbeiten oder mit Ihrem Handy in ein Flugzeug einsteigen – vernetzte Geräte prägen die Art und Weise wie wir leben und arbeiten. Und da sich der Arbeitsplatz immer mehr über den digitalen und den physischen Raum erstreckt, müssen die Systeme, die den Zugang zu beiden Räumen verwalten, zusammenkommen und zusammenwirken. Warum? Cyber-physische Angriffe nutzen die vorhandenen Lücken zwischen Betriebssystemen aus. Wenn man bedenkt, dass viele Organisationen mit separaten HR-, OT-, IT- und physischen Sicherheitssystemen arbeiten, sind das eine Menge Schwachstellen.

Ein Zero-Trust-Ansatz im Cyberbereich ist zwar effektiv, kann aber große Lücken im Umgang mit dem physischen Zugriff hinterlassen. Indem Sie im physischen Bereich einen Zero-Trust-Ansatz verfolgen, können Sie Softwarekontrollen implementieren, die dazu beitragen, Lücken in Bezug auf Richtliniendurchsetzung, Besucher, Badge- Deaktivierung und mehr zu schließen.

Hier sind die Vorteile: Wenn Sie Betriebssilos auflösen und integrieren, können Sie anfangen, digitale und physische Mitarbeiteridentitäten zu verknüpfen, um eine einheitliche Sicht auf den Zugang zu erstellen. Als Folge können Ihre Teams für HR, Sicherheit und IT basierend auf denselben Informationen arbeiten, um neue Richtlinien zu implementieren, Diskrepanzen zu klären und auf potenzielle Bedrohungen zu reagieren. Konvergenz schafft auch die Voraussetzungen für die Automatisierung von Zugangsrichtlinien – und als zusätzlicher Bonus profitiert Ihre Belegschaft von einem nahtloseren Erlebnis mit dem Zugang, den sie während ihrer gesamten Laufbahn benötigen.

Vergessen Sie die Besucher nicht …

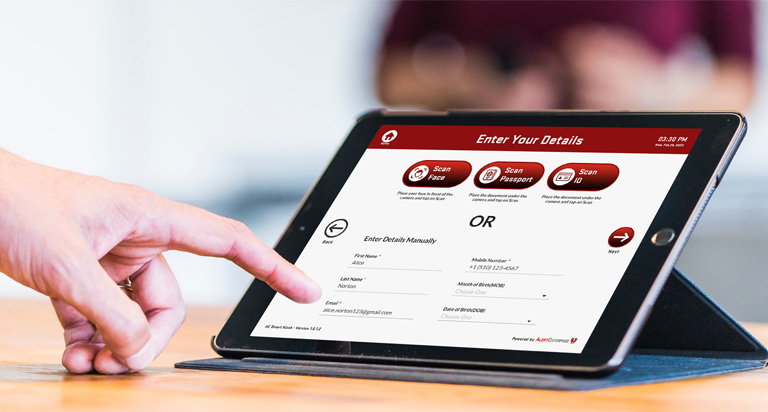

Da der Arbeitskräftemangel zunimmt, stehen weniger Ressourcen zur Verfügung, um sich um den Empfang zu kümmern. Dies gilt vor allem für hybride Arbeitsumgebungen, in denen die Mitarbeitenden die Freiheit haben, ihre Arbeitszeiten selbst festzulegen. Infolgedessen fallen Ihre Besucherprotokolle in den Verantwortungsbereich Ihres überlasteten Personals – oder bleiben einfach zugunsten von wertschöpfender Arbeit auf der Strecke. Mit einem automatisierten Ansatz können Sie sicherstellen, dass Besucher nur dann Zugang zu den richtigen Bereichen erhalten, wenn sie sich entsprechend ausweisen können.

Hier sind die Vorteile: Wenn Sie den Besucher-Check-in durch Lösungen wie Self-Service-Automaten automatisieren, werden diese Daten automatisch in Ihr allgemeines Dashboard eingegeben, wodurch Sie einen vollständigen Überblick über den Zugang aller Besucher erhalten. Dies ist besonders für Organisationen praktisch, die mit neuen Impfvorschriften und Anforderungen zur Kontaktverfolgung konfrontiert sind. Außerdem verbessern das Besuchererlebnis, was Ihre Marke stärkt. Sie können sogar zusätzliche Zeit und Geld sparen, indem Sie das rund um die Uhr anwesende Sicherheitspersonal neu einteilen.

… und sich entwickelnde Arbeitszeitpläne

Unsere Arbeitsweise befindet sich im Wandel. So gehen viele Unternehmen zu einem hybriden Arbeitsformat über, bei dem die Mitarbeitenden bestimmte Tage im Büro verbringen und an anderen im Homeoffice arbeiten. Wie werden Sie also den physischen Zugang zum Arbeitsplatz verwalten, wenn die Arbeitszeiten immer unregelmäßiger werden? Da die meisten älteren physischen Zugangskontrollsysteme nur den Kartenzugang rund um die Uhr bewältigen können, benötigen Sie eine neue Strategie, um sicherzustellen, dass Ihre physischen Räumlichkeiten geschützt bleiben.

Hier sind die Vorteile: Die Implementierung eines richtlinienbasierten Zugangsmanagementsystems (PBAC) für den physischen Zugang hilft Ihnen dabei, die Lücken zwischen digitalem und physischem Zugang zu kontrollieren und gleichzeitig die Sichtbarkeit zu wahren. Hierbei können wir unterstützen: Wir entwickeln zurzeit die erste richtlinienbasierte Zugangskontrolllösung ihrer Art.

Öffnen Sie neue Türen für Ihr Unternehmen

Wenn Sie sich mit der physischen Seite der Sicherheitsgleichung befassen, stärken Sie nicht nur das allgemeine Sicherheitsniveau. Sie werden außerdem neue Effizienzsteigerungen realisieren, durch welche die Arbeit für alle Beteiligten einfacher und sicherer wird. Lassen Sie uns darüber sprechen, wie wir Ihnen helfen können, dieses Ziel mit Ihrem bestehenden System durch einen konvergenten Ansatz zu erreichen.