Geschrieben von:

rwilliams

Identität, Vertrauen und Sicherheit stehen im Mittelpunkt der digitalen Transformation von Unternehmen. Sie machen es einfacher und schneller, Kunden und Partner einzubinden, beeindruckende Erlebnisse und Angebote zu schaffen und den Betrieb zu optimieren. Sicherheit ist heute ein echter Business Enabler. Hier finden Sie 8 Schritte zur Implementierung eines ganzheitlichen Ansatzes für die Verwaltung physischer und logischer Identitäten von Mitarbeitern, Auftragnehmern, Lieferanten und Besuchern, um die Sicherheit mit den Geschäftszielen in Einklang zu bringen und das Unternehmensrisiko zu verringern.

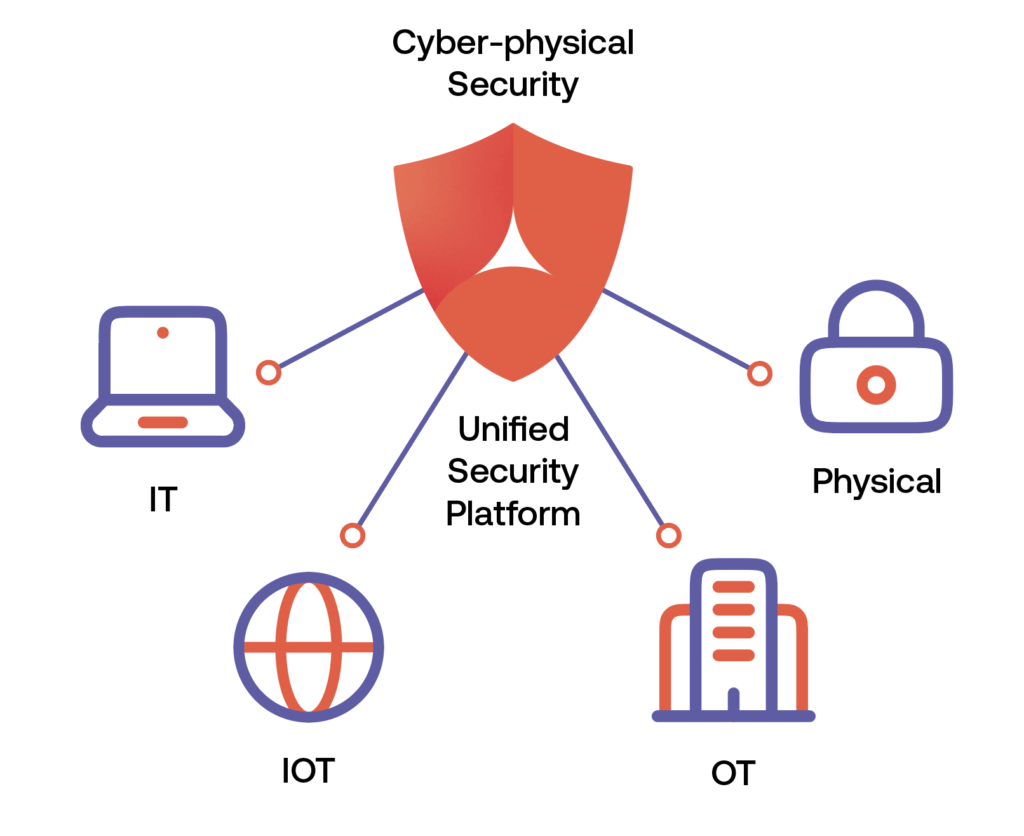

1. Ein konvergenter Cyber-Physical-Ansatz

Da digitale Systeme immer mehr unserer kritischen Infrastrukturen kontrollieren, umfasst die Sicherheitskonvergenz nun IT, physische Sicherheit, Betriebstechnologie (OT) und IoT, die alle zu einem Ganzen zusammengeführt werden. Cyber-Physical. Physical Identity Access Management (PIAM) kann alle Identitäten im gesamten Unternehmen abdecken und ist der Eckpfeiler einer sicheren und gesetzeskonformen Erfahrung für Mitarbeiter, Besucher und Auftragnehmer. Eine konvergierte Lösung, die mit HR-Systemen, IT, OT und physischen Zugangskontrollsystemen (PACS) integriert wird, bietet die Möglichkeit, spezifischen rollenbasierten logischen und physischen Zugang zuzuweisen - eine Grundlage für einen cyber-physischen Ansatz. Mit einer konvergenten Sicherheitstechnologie-Plattform kann Ihr Security Operations Center (SOC) eine einheitliche und proaktive Reaktion auf eine Vielzahl von Vorfällen liefern - mit Echtzeit-Datenverbindung über Unternehmensanwendungen hinweg.

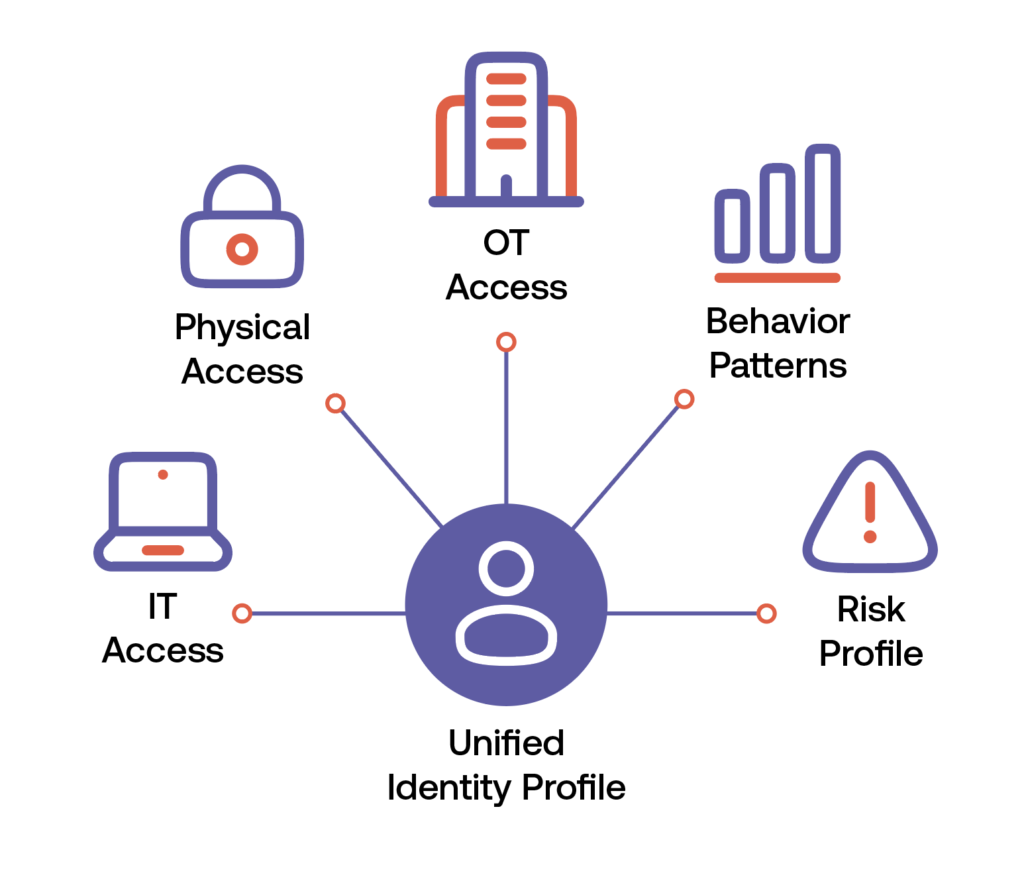

2. Identitätsmanagement und Identity Governance über die IT hinaus ausweiten

Eine einheitliche Sicherheit muss über die IT hinausgehen und auch OT- und physische Sicherheitskontrollen umfassen. Neue konvergierte cyber-physische Sicherheitsmodelle erkennen Sicherheitslücken, die von herkömmlichen, auf die IT beschränkten Sicherheitsautomatisierungstools nicht erkannt werden. Sie können den gesamten Identitätslebenszyklus vom Onboarding bis zum Offboarding für Ihre internen und externen Mitarbeiter, Besucher und Auftragnehmer verwalten und ihn direkt mit der Zugriffssteuerung für IT-, physische und OT-Arbeitsbereiche verknüpfen. Automatisierte Workflows ermöglichen es den Managern der Sicherheits- und IT-Abteilung, Zugriffsanfragen schnell zu genehmigen oder zu verweigern und gleichzeitig die Unternehmensrichtlinien aktiv durchzusetzen und die Compliance- und Branchenvorschriften zu erfüllen.

Zu den wichtigsten Fähigkeiten gehören:

- Gemeinsame Identität für logische und physische Identitäten

- Identity Lifecycle Management mit automatisiertem Workflow

- Zugriffszertifizierung und -berechtigung - logisch und physisch

- Auftragnehmer-Management und Besucherverwaltung Fähigkeiten

- IT-Rollen, OT-Rollen und physische Zugangsberechtigungen

3. Ermöglichung der IT-OT-Konvergenz zum Schutz kritischer Infrastrukturen

Die Alert Enterprise Software ermöglicht es Unternehmen, ihre IT-Systeme vollständig mit OT zu integrieren, nicht nur für die Bereitstellung, sondern auch für die Überwachung und Korrelation gemischter Bedrohungen in einem wirklich konvergenten Ansatz. IT- und OT-Manager können Richtlinien definieren, anpassen und durchsetzen - so werden Lücken geschlossen und das Risiko eines unkontrollierten Zugriffs auf sensible oder unternehmenskritische Bereiche minimiert.

Zu den wichtigsten Fähigkeiten gehören:

- Rollenbasierter und benutzerbasierter Zugriff

- Rollen, die über Unternehmenszugriff und -berechtigungen verfügen sollten

- Rollen, die Zugriff auf sensible Bereiche und Berechtigungen haben sollten

- Rollen, die Zugang zu OT-Systemen haben - kombiniert mit IT-Zugang

Lesen Sie die IT-OT Konvergenz E-Book

4. Eingebaute Compliance und aktive Durchsetzung von Richtlinien

Ihre Compliance-Abteilung möchte die Prüfer zufrieden stellen und den Zeit- und Arbeitsaufwand für die Berichterstattung reduzieren. Mit PIAM automatisieren integrierte Kontrollen den Compliance-Prozess und sorgen für die Einhaltung aller Branchenvorschriften und Unternehmensrichtlinien. Die automatische Überprüfung von Schulungen und Hintergrundzertifizierungen sorgt für die Durchsetzung von Regeln in Echtzeit. Und wenn die Anforderungen nicht erfüllt werden, kann der Zugang automatisch entzogen werden. Mit den Funktionen für Compliance und Active Policy Enforcement können Sie die gesetzlichen Anforderungen einfach und konsequent erfüllen. Darüber hinaus können Sie jetzt rollenbasierten und individuellen benutzerbasierten Zugriff auf kritische Ressourcen auf der Grundlage von Identitätsprofilattributen ermöglichen.

Zu den wichtigsten Fähigkeiten gehören:

- Anforderungen an die Einhaltung von Vorschriften

- Validierung von Schulungs- und Zertifizierungssystemen

- Rollenbasierter Zugriff auf kritische Assets - dynamische Aktualisierung bei Rollenwechsel

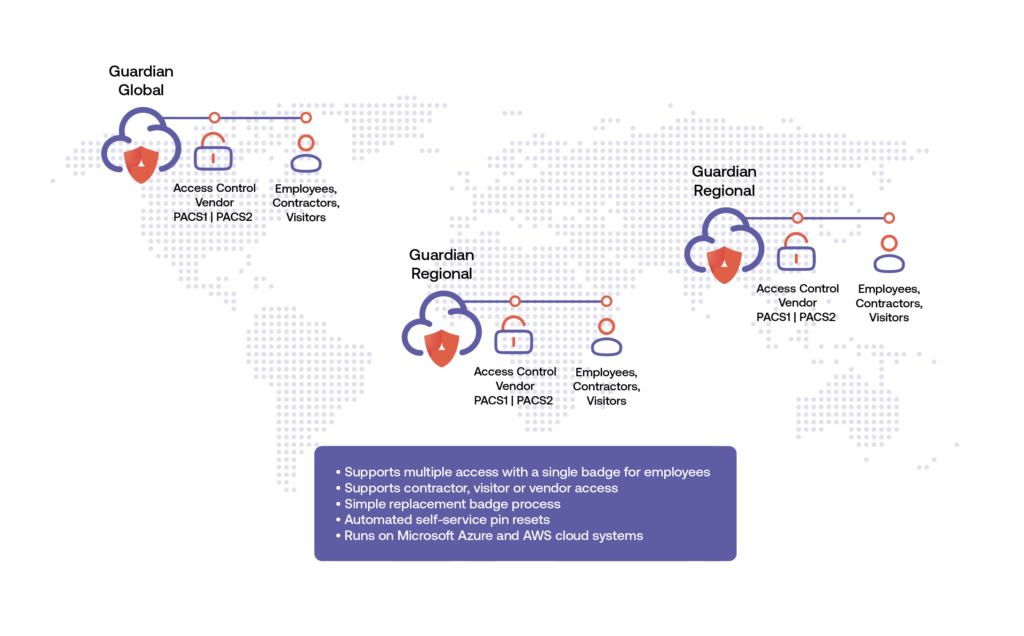

5. Planen Sie die Skalierbarkeit für Unternehmen und die globale Bereitstellung

Die neuesten Softwarelösungen sind für die Skalierung auf Hunderttausende von Benutzern für große Unternehmen und unternehmenskritische Anwendungen ausgelegt. In einem Beispiel nutzt eine Regierungsbehörde die PIAM-Software von Alert Enterprise, um ihren Einsatz zu globalisieren, 18 verschiedene Zeitzonen abzudecken und Sicherheitsrichtlinien für 200 Länder zu vereinheitlichen. Leistungsstarke und flexible Technologieplattformen fassen Berichte und Statistiken von allen Standorten zusammen, mit hochverfügbarem Enterprise Failover und Backup. Die sichere SaaS-Architektur vor Ort oder in der Cloud unterstützt die globale Bereitstellung und Skalierung.

Zu den wichtigsten Fähigkeiten gehören:

- Globale PACS-Konsolidierung

- Aggregierte Berichterstattung

- Leistungsstarke und konfigurierbare Technologieplattform

- Cloud- oder On-Premise-Bereitstellung

6. Integrieren Sie Risikoinformationen in Ihren Prozess

Speziell entwickelte Risikoanalyse- und Risikomanagementfunktionen gehen über die herkömmlichen Badging-Funktionen hinaus. Identity Intelligence-Technologie Bewaffnen Sie Ihre Bedrohungsjäger mit Daten zu Benutzerattributen, Zugriffsmustern und sogar Richtlinienverstößen, die Sie zur Erstellung von Identitätsrisikobewertungen verwenden können. Die integrierte Überwachung des Zugriffsverhaltens erkennt automatisch Anomalien und sendet bei Ausnahmen Warnmeldungen. Mit anpassbaren Berichten und Dashboards sind Unternehmen in der Lage, gemischte cyber-physische Insider-Bedrohungen zu entschärfen und zu verhindern.

Zu den wichtigsten Fähigkeiten gehören:

- Risiko-Scoring - Attribute

- Überwachung des Zugriffsverhaltens - Erkennung von Anomalien

- Hochrisikopersonen mit Zugang zu Hochrisikobereichen

7. Cyber-Aware PIAM-Plattformen auswählen

Man könnte sagen, es war nur eine Frage der Zeit: Wir haben unsere physische Welt digitalisiert, wodurch die Grenzen zwischen physischen und Cyber-Räumen verschwimmen. Cyber-Vorfälle können nun direkte Auswirkungen auf physische Anlagen und Prozesse haben und umgekehrt. Die PIAM-Software setzt Best-Practice-Cyberschutz für Systeme in den Bereichen physische Sicherheit, OT, IT und Automatisierung durch. Sogar Cyberangriffe auf ältere und migrierte Komponenten des physischen Zugangskontrollsystems (PACS) sind Teil der Echtzeitüberwachung: Alarme werden bei nicht autorisierten Konfigurationsänderungen erzeugt oder wenn in der PACS-Backend-Datenbank erstellte Ausweise oder Identitäten Standardbetriebsverfahren oder Unternehmensrichtlinien umgehen oder umgehen. Erkunden Sie Enterprise Sentry Plattform zur einheitlichen Reaktion auf Bedrohungen.

8. Jeder Arbeitsbereich zählt

Mit der digitalen Transformation kommen neue Erkenntnisse in den von uns gesicherten Arbeitsbereichen ans Licht. Jüngste Studien zeigen, dass eine effektivere Verwaltung von 60% der Arbeitsbereiche in Unternehmen jedes Jahr 20% zum Gewinn beitragen kann. PIAM von Alert Enterprise liefert zusätzliche Daten mit Intelligente ArbeitsumgebungEinblicke in die Gebäudeauslastung für das Unternehmen, um den verfügbaren Raum zu optimieren. Workspace Intelligence ermöglicht Unternehmen die automatische Erfassung und Messung von Daten zur Gebäudebelegung, -nutzung und -optimierung, um Bereiche für Kostensenkungen, Effizienzsteigerungen und potenzielle Einnahmequellen zu identifizieren. Eine effektivere Flächennutzung führt zu echten Einsparungen für das Unternehmen und zu einem besseren Endergebnis.

Entdecken Sie, wie Sicherheit zu Ihrem Wegbereiter von Geschäften.

Zu den wichtigsten Fähigkeiten gehören:

- Interaktive Daten und Metriken Erfassen, Messen und Anzeigen der Gebäudebelegung

- Drill-Down-Dashboard für Belegung nach Region, Standort, Abteilung

- Erkenntnisse aus der physischen Sicherheit, mehreren PACS, Zuweisung/Verwendung von ID-Ausweisen

- Skalierung - von ein paar Stockwerken zum globalen Unternehmen

- SaaS- und On-Prem-Plattform

Machen Sie den nächsten Schritt und eine Demo anfordern heute.