Sicherheitssilos sind teuer und riskant - es ist an der Zeit, sie ein für alle Mal zu zerschlagen

Juni 26, 2023

Verfasst von Vikas Chauhan

Unsere sich entwickelnde digitale Landschaft, die durch Remote-Mitarbeiter, Cloud-Technologien und digitale Transformationen vorangetrieben wird, hat eine neue Art von Herausforderungen im Bereich der Cybersicherheit hervorgebracht. Die Verschmelzung von Cyber- und physischen Bedrohungen ist ein Nebenprodukt unserer zunehmend vernetzten Welt. Stellen Sie sich die anschwellende Flut des Internets der Dinge (Internet of Things, IoT) vor, das in den kommenden Jahren Milliarden von Geräten verbinden und einen exponentiellen Ausbruch cyber-physischer Risiken auslösen wird. Das Aufkommen von Smart Cities, autonomen Fahrzeugen, Drohnen und Robotik markiert unsere nächste Grenze.

In den letzten Jahrzehnten hat die Cybersicherheit eine tiefgreifende Metamorphose durchlaufen, insbesondere in Bezug auf das Bewusstsein, die Anbieter der Branche, die Sicherheitsmaßnahmen und die Governance-Richtlinien. Wir haben Ressourcen in hochmoderne Firewalls, Viren-/Malware-Schutz, Software zum Scannen von Sicherheitslücken und umfassende Sicherheitsprogramme sowie in Audits und Schulungskampagnen investiert.

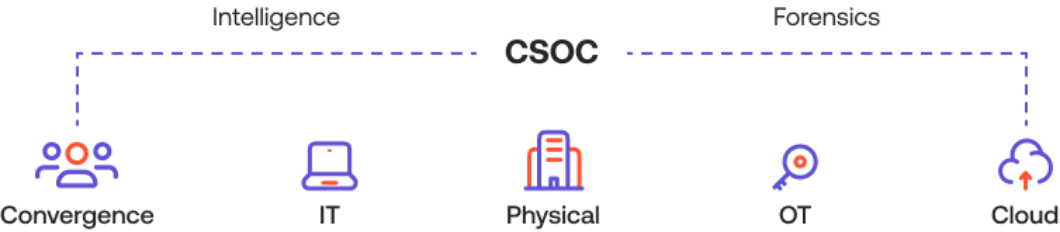

Doch trotz dieser Fortschritte haben wir mit erheblichen blinden Flecken zu kämpfen - nämlich bei der physischen Sicherheit, der Zugangskontrolle, der Betriebstechnologie/SCADA und den IoT-Sensorgeräten. Obwohl diese Abteilungen möglicherweise über individuelle Sicherheitsprotokolle verfügen, arbeiten sie häufig in Silos, was die Gesamtwirksamkeit von globalen Sicherheitsprogrammen verringert.

Führende Köpfe der Branche sind sich einig, dass dieser isolierte Sicherheitsansatz das Risiko erhöht, die Kosten in die Höhe treibt und ein Umfeld von Misstrauen gegenüber Regulierungsbehörden schafft, das durch wiederkehrende Verstöße geschürt wird.

Was zementiert diese Barrieren und wie können wir sie einreißen?

- Furcht, dass die Rolle heruntergestuft wirdEdit Translation

Das Zögern bei der Integration entsteht oft durch Befürchtungen hinsichtlich reduzierter Rollen und Verantwortlichkeiten.

- Physikalische Sicherheit ist "Physisch"

Physikalische Sicherheit wird immer noch häufig als isoliertes System wahrgenommen - eine Festung, die von Geräten und Kameras bewacht wird. Anbieter und Services müssen Konvergenz-Technologie nutzen, um diese Silos zu beseitigen. Dennoch besteht ein anhaltender Mangel an Vertrauen in den Einsatz von softwaredefinierten Kontrollen anstelle von traditionellen, greifbaren Methoden wie Ketten, Schlösser und Schlüssel.

- Solange wir nicht bestraft werden, ist alles in Ordnung

Das Mantra lautet oft: "Wenn wir nicht von den Aufsichtsbehörden mit einer Geldstrafe belegt werden, gibt es nicht wirklich ein Problem." Eine solche Denkweise erweist sich als schädlich, da Organisationen dazu neigen, sich Veränderungen zu widersetzen, wenn sie nicht dazu gezwungen werden.

Denken wir daran, dass böswillige Akteure diese Ansicht nicht teilen. Unser kommendes Modell soll verdeutlichen, dass es bei der Sicherheitskonvergenz nicht darum geht, Rollen, Arbeitsplätze oder Abteilungen abzuschaffen, sondern darum, ihre Fähigkeiten zum Schutz des Unternehmens zu stärken. Es geht darum, die Mitarbeitererfahrung durch Automatisierung, Integration und aufschlussreiche Daten zu verbessern.

Konvergentes Sicherheitsmodell: Stärkung des intelligenten Unternehmens durch digitale Transformation

Das Lebenselixier der konvergenten Sicherheit auf unserem Weg zur digitalen Transformation sind Menschen und Identität. Ob Mitarbeiter, Auftragnehmer, Besucher oder Zeitarbeiter, diese Personen bewohnen unsere Einrichtungen oder stellen rund um die Uhr eine Verbindung zu unseren Unternehmensnetzwerken und unserer Cloud-Infrastruktur her. Das Ziel ist die richtige Identifizierung und Zuweisung von Rollen und Verantwortlichkeiten.

Geräte/Assets sind die nächsten zentralen Elemente. Die Menschen benötigen diese, um ihre täglichen Abläufe zu erledigen und ihre Rollen und Verantwortlichkeiten zu erfüllen.

Hintergrundüberprüfungen und Schulungen sind von größter Bedeutung, insbesondere im Umgang mit Zeitarbeitskräften und Mitarbeitern von Auftragnehmern/Dienstleistern.

Wiederverkäufer: Warum sollten Sie sich für uns entscheiden?

Kritische Einrichtungen

Rechenzentren, Bürogebäude, Forschungs- und Entwicklungslabore usw.

Kritische Systeme

Cloud-Hyper-Scaler, VPN, Active Directory-Domänen, andere verbundene und nicht verbundene IT- und Cyber-Systeme, Scada/SPS und virtuelle Infrastruktur/Maschinen.

Kritische Geräte

Firewall, Gateway, IoT-Sensoren, Relais, Türleser, Kameras, Panels usw.

Es ist nicht nur notwendig, die Sicherheitssilos aufzubrechen. Das ist der Weg in die Zukunft. Es ist eine Einladung, ins Unbekannte vorzudringen, innovativ zu sein und unsere Organisationen wie nie zuvor zu schützen.