Die tragenden Säulen von PIAM

März 15, 2022

Physisches Identitäts-Zugangsmanagement (PIAM)

Das Unternehmen von heute, das auf dem Weg zur digitalen Transformation ist, muss vier unverzichtbare Säulen des Physical Identity Access Management (PIAM) berücksichtigen:

- Konvergentes cyber-physisches Onboarding und Offboarding

- Self-Service-Zugangsanfragen im gesamten Unternehmen

- Automatisierte Überprüfung und Neuzertifizierung des physischen Zugangs

- Identity Intelligence und Risikobewertung

Konvergentes cyber-physisches Onboarding und Offboarding

Aus der Verknüpfung der am offensichtlichsten isolierten Quellen von Identitätsinformationen ergeben sich unmittelbare Vorteile. Die Verbindung des Human Resources Management Systems (HR) mit dem Physical Access Control System (PACS) bietet einen unmittelbaren Integrationswert und ermöglicht es Managern, zeitnahe, fundierte Entscheidungen über Zugangsanfragen zu Einrichtungen oder Unternehmen basierend auf beruflicher Rolle, Funktion und Relevanz zu treffen.

Eine weitere Möglichkeit besteht in der Verknüpfung von PACS, die verfolgen, wer Zugang zu Unternehmensanwendungen und Ressourcen hat (beispielsweise Netzwerk, E-Mail, Messaging, Datenbanken). Zu den Beispielen gehören LDAP (Lightweight Directory Access Protocol) und AD (Active Directory).

Erstellt man diese wichtige Verbindung, wird sichtbar, welche Rolle eine Person in der Organisation hat, in welchem Tätigkeitsbereich sie tätig ist, in welchem Umfang sie Zugang zu der Einrichtung, den sie für ihre Arbeit benötigt, braucht oder in welchem Umfang sie Zugriff auf Systeme oder Anwendungen benötigt bzw. welche Autorisierung erforderlich ist, damit sie produktiv ist und dabei die Sicherheitsrichtlinien einhält.

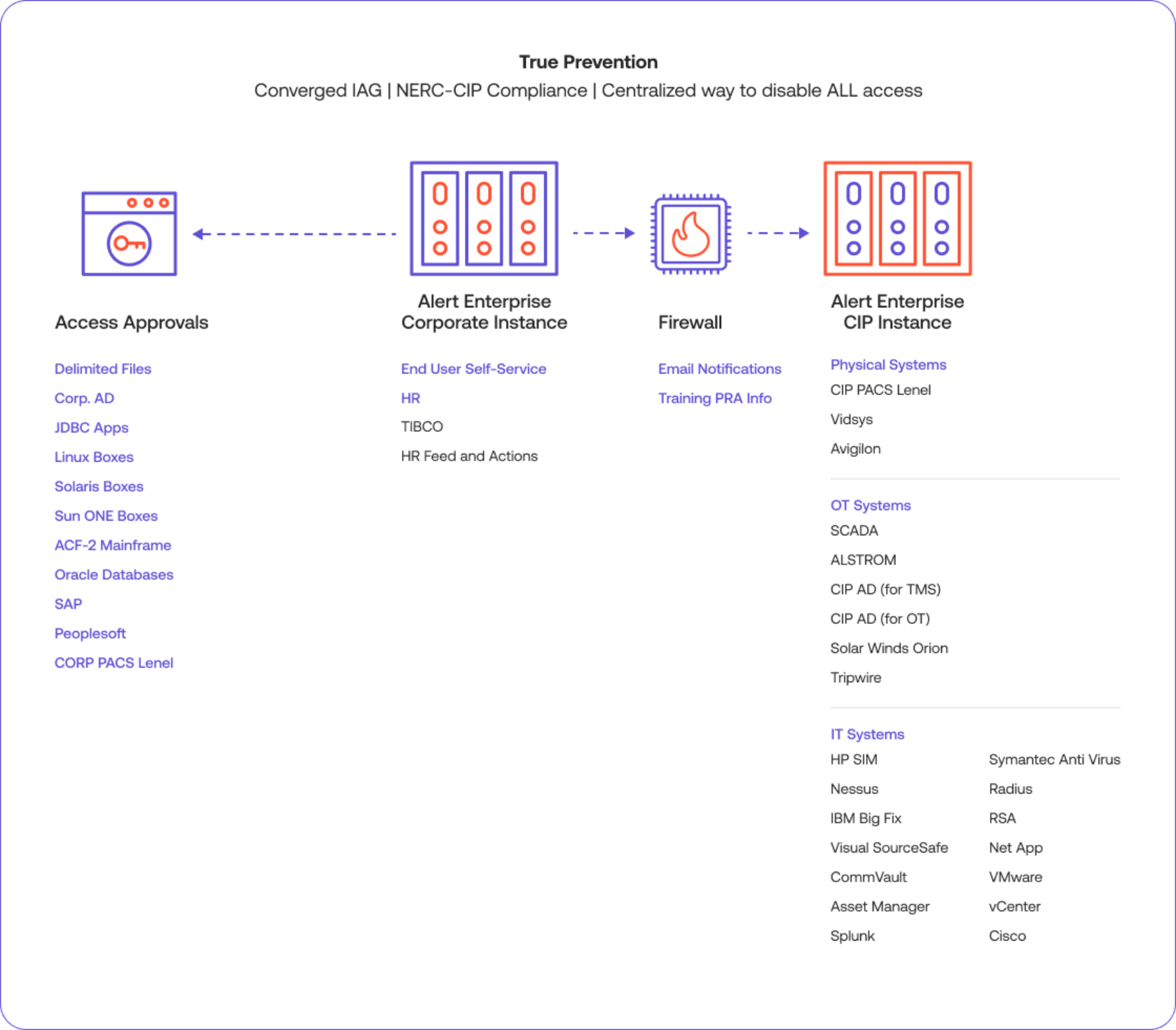

Echte Bedrohungsprävention in Aktion

Die Stärke der Sicherheitskonvergenz zeigt sich am deutlichsten, wenn sie automatisiert und übergangslos in mehr als einer Domäne wie IT und physische Sicherheit Erkennungen ausführt. Stellen Sie sich dieses reale Szenario vor: Ein Mitarbeiter eines Versorgungsunternehmens betritt das Unternehmen über die Hauptlobby, nimmt den Aufzug zu seiner Etage und "meldet sich an", um durch die Haupttür dieser Etage Zutritt zu erhalten. Er geht zu seinem Schreibtisch und meldet sich im Firmennetzwerk an, um Zugang auf seine E-Mails usw. zu erhalten. Gleichzeitig verwendet eine andere Person aus der Ferne über ein VPN (Virtual Private Network) die identischen Zugangsdaten. Offensichtlich kann er nicht vor Ort und aus der Ferne physisch anwesend sein. Eine konvergierte cyber-physische PIAM-Plattform erkennt das Eindringen von außen, indem sie die Zugriffsanomalie automatisch identifiziert und es dem Sicherheitspersonal ermöglicht, den Zugang sofort zu deaktivieren und so eine potentielle Bedrohung zu verhindern.

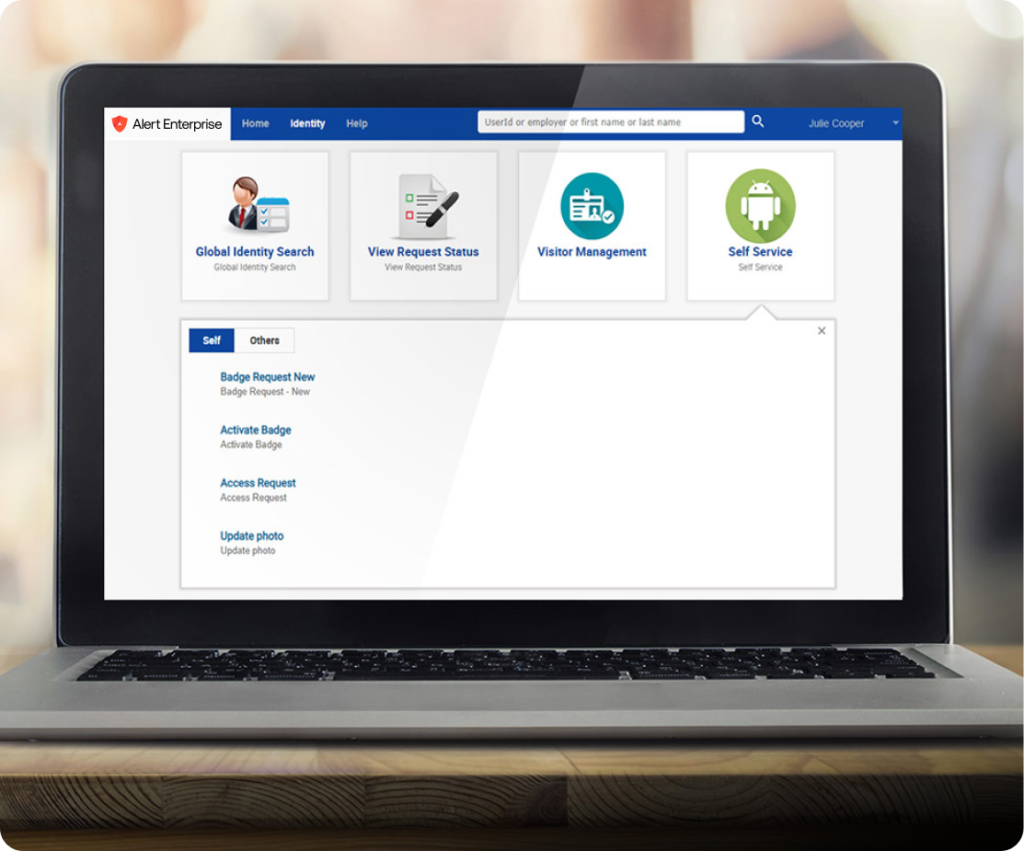

- Selbstbedienungs-Zugang

Sendet Ihre Organisation aktuell separate Anfragen für manuellen Zugang an jede Abteilung und wartet dann eine gefühlte Ewigkeit, bis jede Abteilung antwortet? Bleiben Anfragen nach benötigten Informationen manchmal in diesen Abteilungen und werden nie an den Antragsteller zurückgesendet? Wir wissen, was sie meinen. Dieser veraltete Ansatz ist zeitraubend, unproduktiv und lässt die Sicherheit im Schwebezustand. Dank der Möglichkeit der Self-Service-Zugangsfunktionen werden Benutzer, Führungskräfte und Bereichsverantwortliche gestärkt und das Sicherheitspersonal entlastet, sodass es sich auf besonders wichtige Bereiche konzentrieren kann.

Das System automatisiert die mühsame Aufgabe, Informationen im Zusammenhang mit Zugangsanfragen zu sammeln. Der Antragsteller erhält eine Empfangsbestätigung, gefolgt von der Bestätigung. Manager werden von automatisierten Workflow-Funktionen schnell benachrichtigt, damit sie den Zugang genehmigen und Mitarbeitende ihre Aufgaben erledigen und produktiv bleiben können. Ein schnelles und sicheres System.

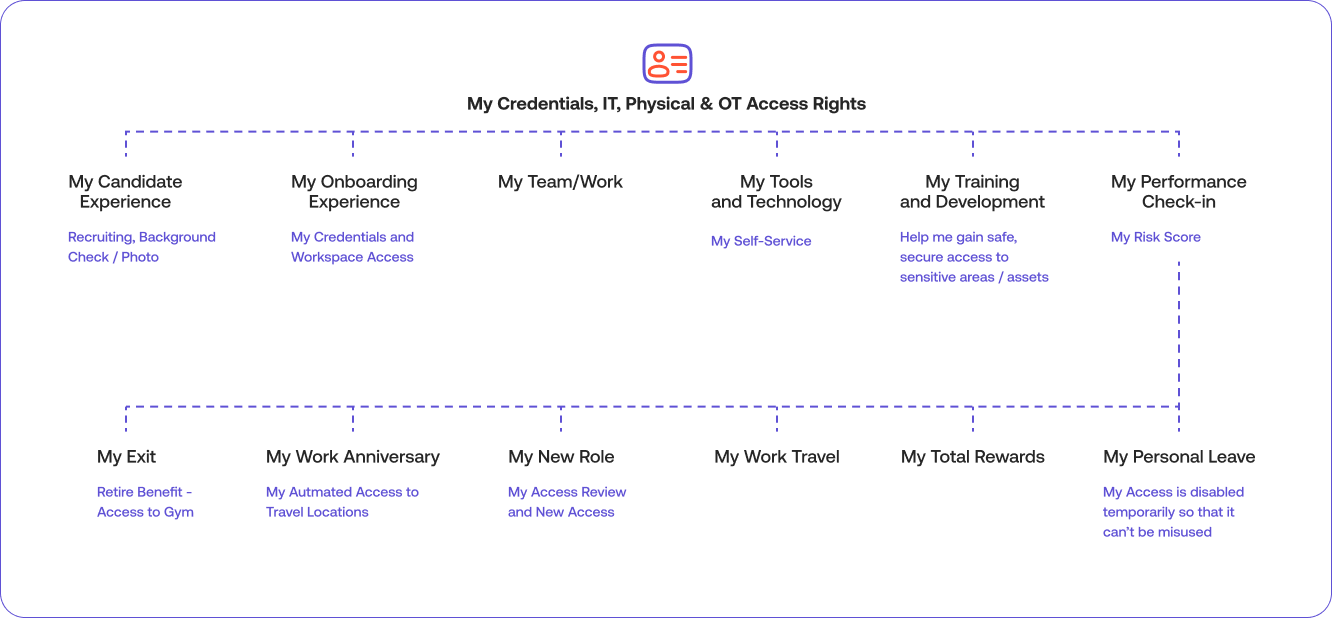

Automatisierte physikalische Zugangsprüfungen und erneute Zertifizierungen

Die regelmäßige Überprüfung und Neuzertifizierung des Zugangs ist in der IT-Welt eine tragende Säule des Audits. Dies wird jedoch oft übersehen, wenn es um Entscheidungen über den physischen Zugang geht. Der Wandel ist unaufhörlich, da er den gesamten Weg der Belegschaft von heute - von der Einstellung bis in den Ruhestand - betrifft. Da jeder Mitarbeitende und Auftragsnehmer neue Meilensteine auf seinem Weg erreicht (Beförderung, Ortswechsel, Aus- und Weiterbildung), ist es wichtig, die regelmäßige Überprüfung der Rollen, des Zugangs und der Sicherheitsrichtlinien zu automatisieren, bevor zusätzlicher Zugang erteilt wird. Dies verhindert unerwünschten Zugang und stellt sicher, dass der zuvor erteilte Zugang immer noch gültig ist und zertifiziert ihn neu anhand Ihrer aktuellsten Sicherheitsrichtlinien und Compliance-Standards.

Identity Intelligence und Risikobewertung

Die kombinierten Kategorien von Mitarbeitenden, Auftragnehmern, Anbietern und Besuchern, denen zu einem bestimmten Zeitpunkt Zugang zur Organisation erteilt wurde, bilden die mit einem Ausweis versehene Gruppe. Sicherheitsmanager müssen wissen, wie groß diese Gruppe ist, welche Risiken sie für das Unternehmen darstellt und wie man diese mindern kann. Die Einbeziehung von Risikobewertungen und Verhaltensmustern in ein Identitätsprofil ermöglicht eine proaktive Risikoanalyse, bevor der Zugang erteilt oder entzogen wird.

Intelligente Identität Die Technologie basiert auf künstlicher Intelligenz und maschinellem Lernen in Kombination mit einer regelbasierten Engine zur aktiven Durchsetzung von Richtlinien, um wichtige Risikoeinblicke offenzulegen. Ein Beispiel: John Q ist im Kontrollraum tätig und arbeitet nach einem festgelegten Schichtplan von 9:00-17:00 Uhr, Montag bis Freitag. Plötzlich taucht er um Mitternacht an einem Samstag auf und verwendet seinen Arbeitsausweis, um Zugang zu einem sicheren Bereich zu erhalten. Die Abweichung von dem Muster 9:00-17:00 Uhr an Wochentagen und die Ausnahme von den Regeln - dass Personen mit der Rolle von John keinen Zugang zu einem Raum haben sollten, in dem kritische Assets gelagert sind - löst eine automatisierte Reihe von Warnungen an Management-Stakeholder aus, einschließlich des Sicherheitspersonals.

Die automatische Basislinie von Identitätsprofilen ermöglicht es der Identity Intelligence-Technologie, Millionen von Ereignissen schnell zu sortieren, um Anomalien und Trends zu erkennen und effektiv auf potenziell bösartiges Verhalten und Richtlinienverstöße zu reagieren.