Der Zugang regiert die Sicherheitslandschaft.

Jeder Angreifer will sie, und jeder Mitarbeiter hat sie. Es ist an der Zeit, Silos in den Bereichen HR, IT, OT und physische Sicherheit zu beseitigen und die Identität in den Mittelpunkt Ihrer Strategie für das physische Zugangsmanagement zu stellen. So schaffen Sie ein reibungsloseres Arbeitsumfeld für Ihre Mitarbeiter und steigern die Produktivität aller am Arbeitsplatz.

Zugang zu allen Leistungen.

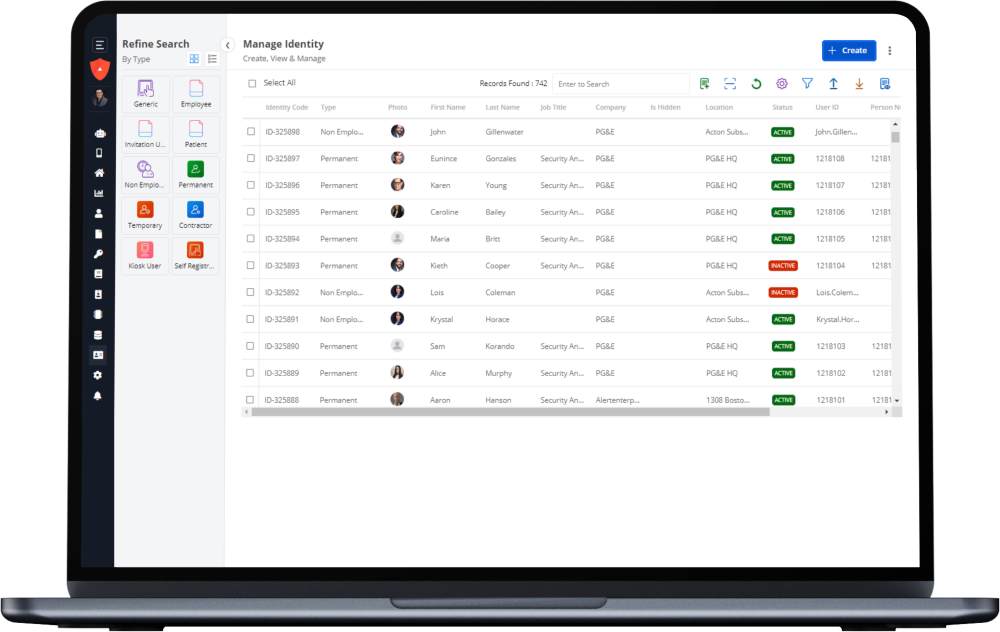

- Beseitigung von Diskrepanzen zwischen physischen und digitalen Mitarbeiteridentitäten

- Einführung oder Rationalisierung des Badgings in und außerhalb von physischen Arbeitsbereichen

- Behalten Sie die Kontrolle darüber, wer wann wohin geht - mit Sicherheitsautomatisierung

- Schaffen Sie einen reibungslosen, sicheren Zugang zum Arbeitsplatz von der Einstellung bis zur Pensionierung

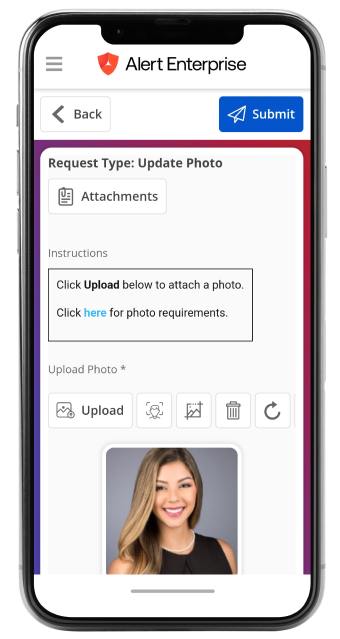

- Befähigung der Mitarbeiter durch Selbstbedienungsoptionen

- Verringerung der Anzahl von Hilfeersuchen für die physische Sicherheit

- Automatisieren Sie manuelle, arbeitsintensive und fehleranfällige Aufgaben

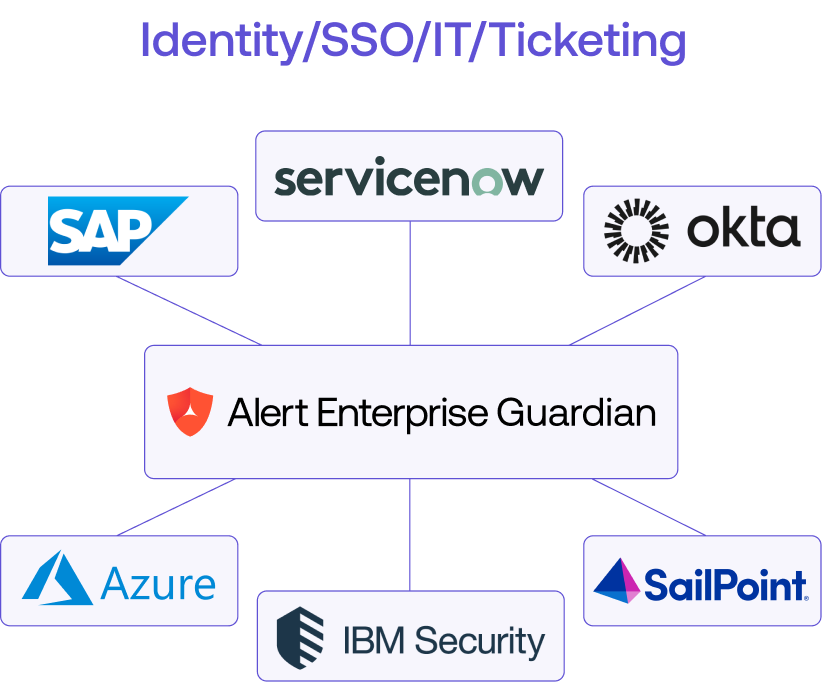

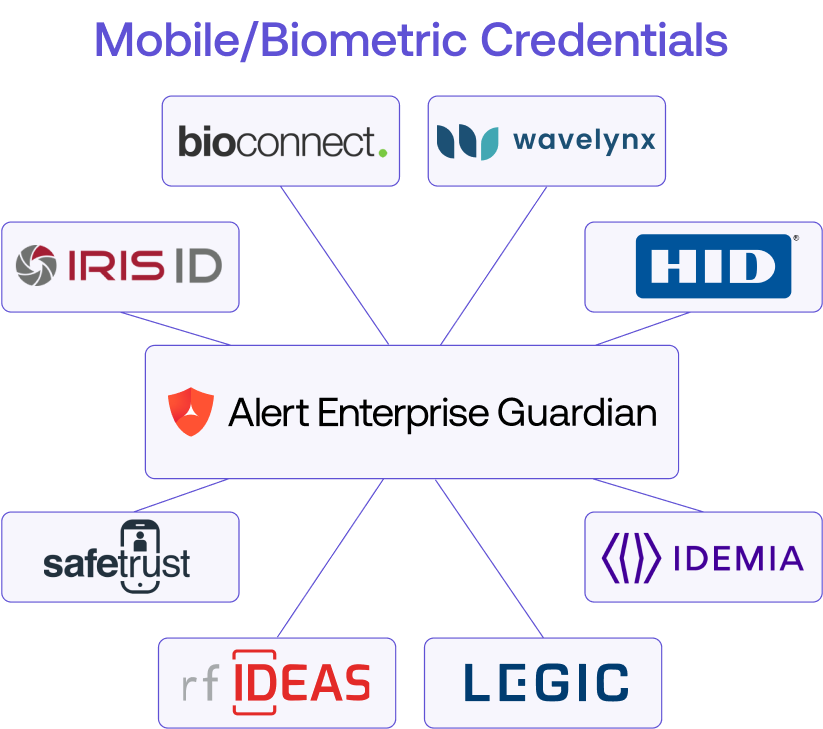

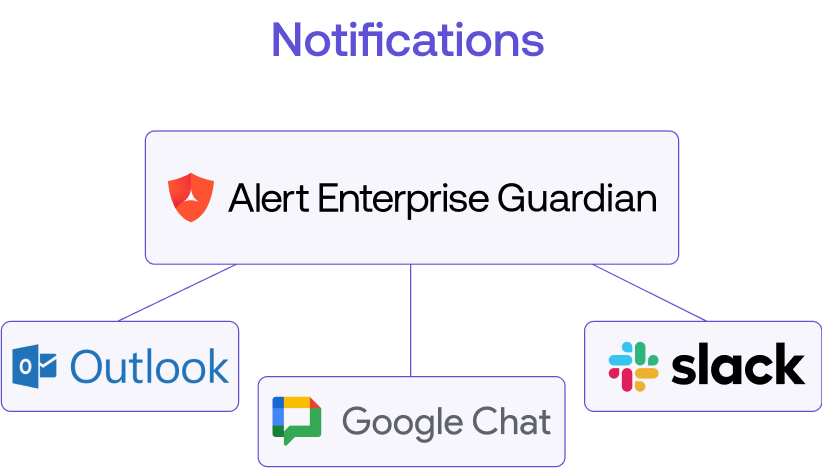

- Nutzen Sie Ihre bestehenden Systeme, um unsere Lösungen einzusetzen

- Umleitung der Mitarbeiter auf höherwertige Arbeit

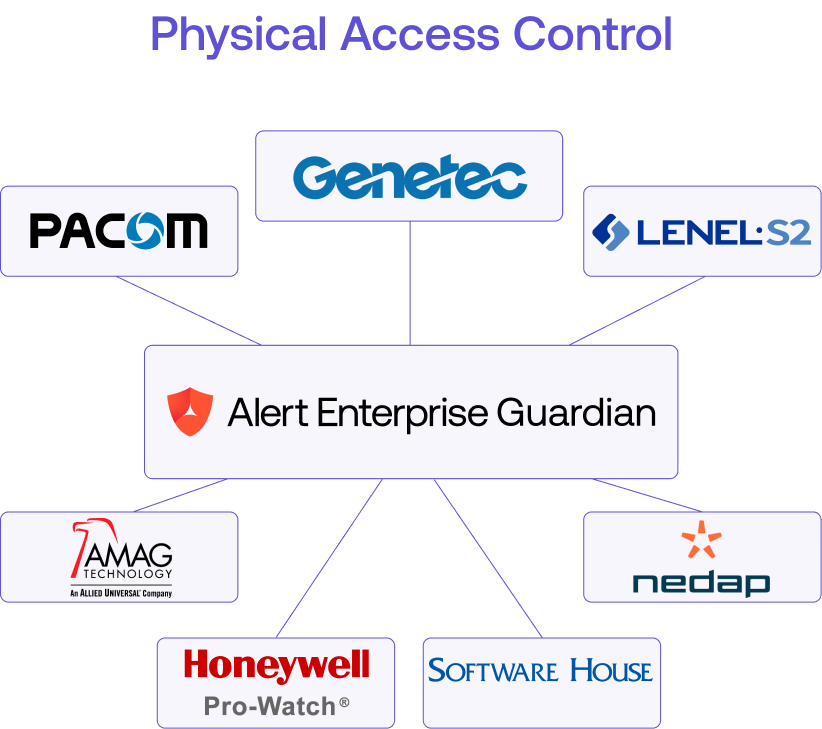

Überspringen Sie die benutzerdefinierte Integration.

Sie wollen schnell loslegen? Dank der sofort einsatzbereiten Konnektoren zu führenden PACS-, HR- und IT-Systemen wie Active Directory müssen Sie sich keine Gedanken über zusätzliche Kodierung oder die Überarbeitung Ihrer Infrastruktur machen.

Vereinheitlichen und rationalisieren Sie Ihr Zugangserlebnis.

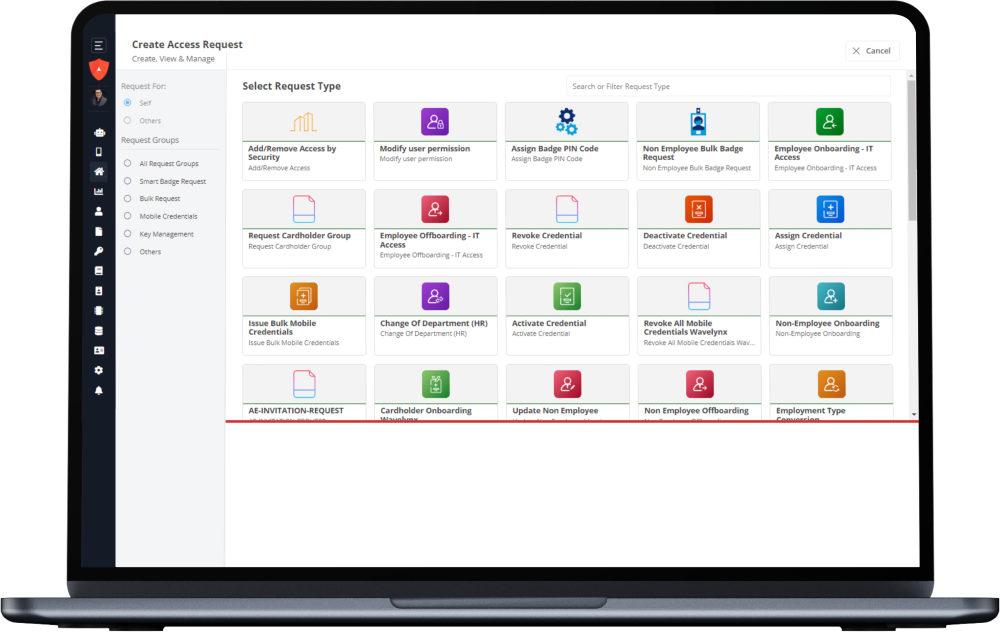

Unsere Konvergenzplattform lässt sich vollständig an die Anforderungen Ihres Unternehmens anpassen. Und mit diesen intuitiven, integrierten Funktionen sind Sie im Handumdrehen auf dem Weg zu intelligenteren, sichereren Räumen.

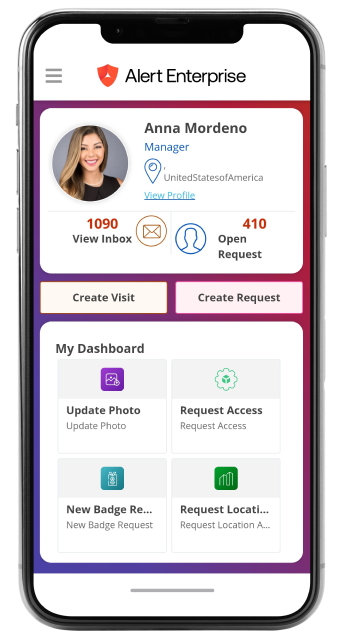

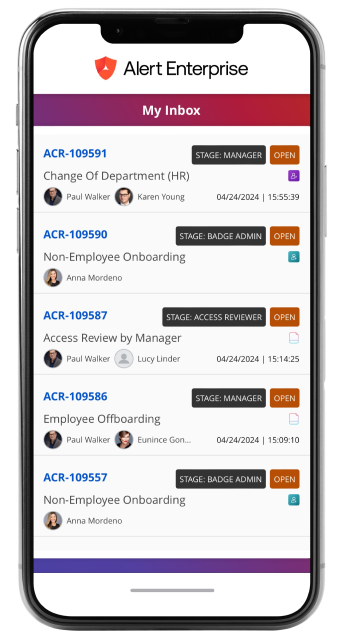

<span data-metadata=""><span data-buffer="">Nutzerzentrierter Ansatz

Mit unserer Drag-and-Drop-Konfiguration und der Ein-Klick-Bedienung legen wir bei unserer Low/No-Code-Plattform den Schwerpunkt auf Anpassbarkeit und Komfort.

<span data-metadata=""><span data-buffer="">Optimale Benutzererfahrung

Unsere Plattform wurde mit Blick auf den Benutzer entwickelt und fügt sich nahtlos in Ihre Umgebung ein, so dass intuitive und nahtlose Interaktionen möglich sind.

<span data-metadata=""><span data-buffer="">Selbstbedienungs-Zugangsverwaltung

Unterstützen Sie Ihr Team mit benutzerfreundlichen Tools und automatisierten Diensten, die die täglichen Arbeitsabläufe verändern.

<span data-metadata=""><span data-buffer="">Mobile Geräte UI Design

Verfolgen Sie einen Mobile-First-Ansatz, der es sowohl Ihren Mitarbeitern als auch Ihren Besuchern ermöglicht, einfach (und sicher) auf autorisierte Bereiche zuzugreifen, einzuchecken und notwendige Formulare einzureichen - alles von ihren persönlichen Geräten aus.

NFC-Wallet Mobile Berechtigungsnachweise

Ersetzen Sie die physischen Zugangskarten aus Plastik durch eine intelligentere und bequemere Alternative direkt in Apple, Samsung und Google Wallet.

Das Geschenk, das nicht aufhört zu geben. Entdecken Sie weitere Vorteile für Ihre...

- Vor Alert Enterprise

- After Alert Enterprise

- Der Vorgesetzte sendet manuell eine E-Mail-Anforderung für den Ausweis eines neuen Mitarbeiters und die Einrichtung des Zugangs, ohne den Ausbildungsstand oder andere Voraussetzungen zu kennen.

- Informiert Manager automatisch über neue Mitarbeiter und weist ihnen rollenbasierten Zugriff zu, ordnet Voraussetzungen zu und erstellt Arbeitsaufgaben für das Badging Office.

- Wenn für bestimmte Anwendungsfälle zusätzlicher Zugang erforderlich ist, muss dieser ausnahmsweise beantragt werden. Und zwar ohne Einsicht in das Zugangsprofil ihres Teams.

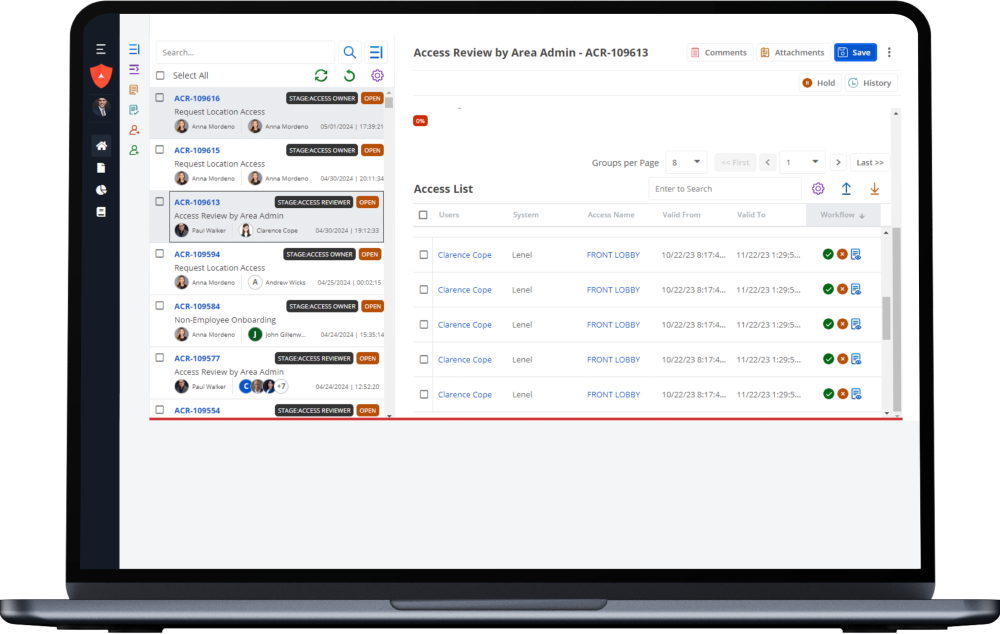

- Das Self-Service-Portal ermöglicht einen standardisierten Prozess zur Beantragung, Genehmigung und Sicherstellung der Durchsetzung von Richtlinien (SODs, Versetzungen, Schulungen, Sicherheit) und Zugangszuweisungen - mit Einblick in die Zugangsdaten des Teams.

- Nach der Einreichung: Kein Einblick in den Prozessabschluss führt zu Fehlern und Doppelarbeit.

- Einblick in Audit-Trail und Workflow; Integration mit HR-, PAC-, Schulungs- und Sicherheitskontrollsystemen.

- Komplexes und manuell gesteuertes Verfahren für die Aufnahme, das laufende Management und die Entlassung von Vertragspartnern.

- Portal zum Einbinden von Auftragnehmern und Lieferanten mit Ausweis, Zugang und Durchsetzung von Richtlinien sowie Benachrichtigungen über das Ablaufen von Ausweisen/Zugang/Schulungen.

- Zunächst fordert der Eigentümer der Einrichtung manuell vom Sicherheitsteam Informationen darüber an, wer Zugang hat, und wendet sich dann an den Manager, um den Grund dafür zu erfahren.

- Selbstbedienungs-Pods für Eigentümer von Einrichtungen/Bereichen: Transparenz darüber, wer Zugang hat und wo, mit Einblick in das Identitätsprofil und die Historie der Aktionen.

- Offline-Genehmigungen per E-Mail/Ticket werden in separaten, voneinander getrennten Systemen verwaltet.

- Automatisierte workflowbasierte Genehmigungen mit integrierten Voraussetzungen an einem Ort.

- Separate Follow-up-Threads für Schulungsteams und Compliance-Teams, um die Einhaltung von Sicherheits- und Compliance-Vorschriften zu gewährleisten.

- Eliminierung von Redundanzen und Rationalisierung der Kommunikation durch zentralisierte Verwaltung von Identität, Prüfpfaden und Compliance-/Richtlinienprüfungen.

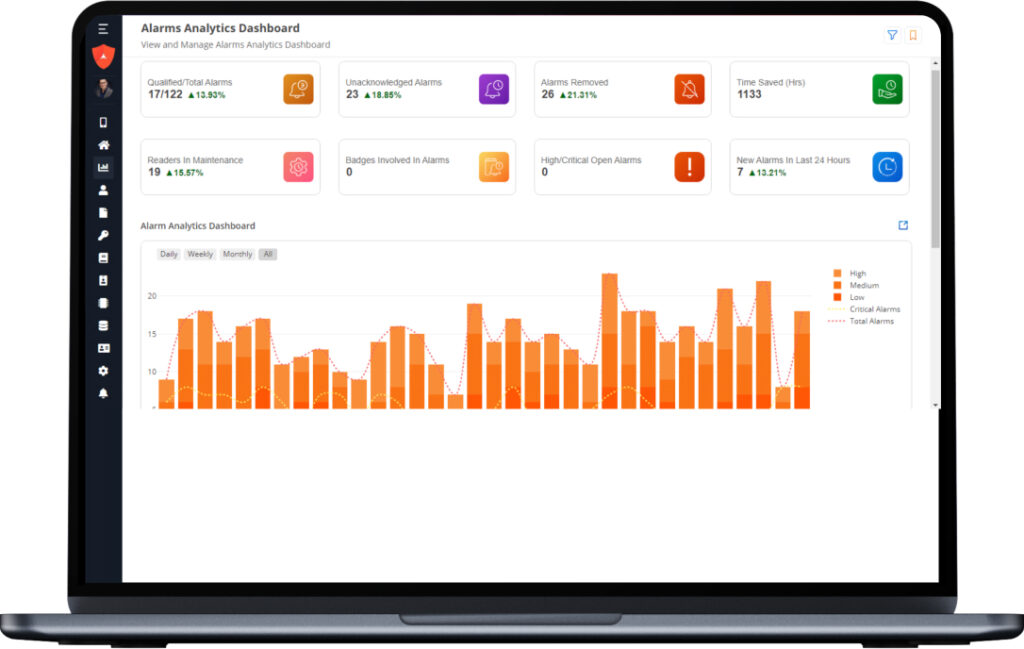

- Starke Abhängigkeit von Sicherheitsteams bei der Erstellung von Berichten, Dashboarding, Governance und Zugriffsbescheinigungen - mit begrenztem Einblick in das Identitätsprofil.

- Keine Abhängigkeit von Sicherheitsteams; die Systeme sind integriert/automatisiert, mit rechtzeitigen Benachrichtigungen, Erstellung/Überwachung von Aufgaben und Eskalationen.

- Verlassen Sie sich auf das Sicherheitsteam, um Bewegungsspuren mit Vorfällen zu korrelieren und Bevölkerungsdaten bereitzustellen.

- Selbstbedienung: Detaillierte, nahezu in Echtzeit erstellte Berichte über die Nutzung von Ausweisen zur Korrelation und Nachverfolgung von Vorfällen.

- Manueller Prozess zur Einhaltung und Durchsetzung von Richtlinien.

- Eingebaute Kontrollen im System zur PROAKTIVEN Durchsetzung von Compliance- und Richtlinienanforderungen.

- Personalintensiv mit Verzögerungen bei der Identifizierung von Aufgabentrennung (SOD) und risikoreiche Zugänge, die typischerweise nach der Abtretung zu finden sind.

- Integrierte definierte Regeln und Workflow-Prozesse zur Automatisierung von Aufgabentrennung (SOD)Hochriskante oder toxische Kombination gegen neuen/bestehenden Zugang.

- Abhängigkeit von anderen Teams bei der Erfassung/Abgleichung/Korrelation der Konformität und Berichterstattung über Sicherheitsvorfälle.

- Zentraler Überblick über alle zugangsbezogenen Prozesse, mit Compliance- und Richtlinienprüfungen, Prüfpfaden, Genehmigungen und Konformität.

Ich möchte auch...

Automatisieren Sie das SOC-Alarmmanagement und die Reaktion auf Vorfälle.

Was tut sich im Bereich Unified Access Management?

Lassen Sie uns Türen öffnen.

Noch nie war es so wichtig, in das Gebäude zu gelangen-oder kompliziert. Lassen Sie uns Vereinfachen mit Cyber–physische Lösungen, die die bereits vorhandenen Systeme nutzen.